Первая часть статьи находится тут.

Для обеспечения безопасных соединений через каналы передачи данных, чаще всего, используют, или физические средства обеспечения безопасности, или виртуальные частные сети (VPN – Virtual Private Networks). VPN представляет собой объединение отдельных машин или локальных сетей в единую виртуальную сеть, которая должна обеспечивать доступность целостность и конфиденциальность передаваемых данных. Она обладает свойствами выделенной частной сети и позволяет передавать данные через промежуточную сеть, например, интернет. VPN является наиболее экономичным способом объединения локальных сетей и подключения удалённых пользователей к корпоративной сети. В случае если данные передаются через интернет, где нет возможности их контролировать на узлах и каналах, принадлежащих разным провайдерам, VPN является единственным способом, позволяющим обеспечить их безопасность.

При построении VPN используются две процедуры: туннелирование и шифрование. В процессе туннелирования создаётся логическое соединение между двумя конечными точками (они так и называются – точки терминации туннеля) и исходные пользовательские пакеты помещаются внутрь вновь сформированных пакетов, к которым добавляются специальные служебные поля соответствующего протокола туннелирования. Процедура туннелирования может обеспечивать целостность данных за счёт наличия механизмов аутентификации и добавления к пакетам криптографических хеш сумм, подтверждающих их целостность (не все VPN протоколы это поддерживают). Но сама по себе процедура туннелирования не обеспечивает конфиденциальность данных. Для этого используется шифрование. Как правило, для непосредственного шифрования данных используются блочные симметричные алгоритмы шифрования, обладающие необходимой криптостойкостью и скоростью (наиболее криптостойким считается алгоритм AES (Advanced Encryption Standard) (Rijndael)). Так как данные алгоритмы имеют недостатки, связанные со сложностью обмена и управления ключами, то для решения этих задач используются, или ассиметричные алгоритмы шифрования, или способы обмена ключами, использующие аналогичные механизмы, например, алгоритм обмена ключами Diffie-Hellman.

Существует довольно много протоколов построения VPN. В зависимости от уровня модели OSI, на котором они работают их можно разделить на протоколы: канального (PPTP, L2TP, PPPoE), сетевого (IPSec) и прикладного (SSL, SSH) уровней. В большинстве случаев инкапсулируемый протокол относится к тому же или более высокому уровню, чем используемый в качестве туннеля, например, протокол PPTP без проблем позволяет инкапсулировать практически любой протокол сетевого уровня (IP, IPX), при этом внутрь IPSec можно завернуть только IP и т.д. Но, существуют реализации конкретных VPN клиентов под конкретные операционные системы, которые могут нарушать это правило и передавать через протоколы туннелирования высоких уровней инкапсулируемые протоколы более низких уровней, например, они могут передать через SSH соединение IP трафик. Также VPN протоколы можно разделить на клиент-серверные и равнозначные. Клиент-серверные подразумевают наличие выделенного сервера, который принимает соединения и клиентов, которые устанавливают соединения. Недостатком такой реализации является то, что соединение устанавливается всегда со стороны клиента в сторону сервера, т.е. если мы, например, в головном офисе установим сервер, а в региональном клиент, то пока клиент не поднимет соединение в сторону сервера, мы не сможем попасть по туннелю из локальной сети головного офиса в локальную сеть филиала. В равнозначных протоколах нет выделенного клиента и сервера, любая сторона может инициализировать поднятие туннеля. На сегодняшний день наиболее популярным является протокол IPSec. Он поддерживает надёжные механизмы обеспечения безопасности и может работать, как в равнозначном режиме, так и в клиент-серверном. Все устройства D-Link NetDefend позволяют организовывать безопасные соединения через публичные сети (интернет) и поддерживают различные технологии построения VPN. Экраны имеют встроенных клиентов PPTP, L2TP и PPoE, а также PPTP, L2TP и SSL сервера. Они поддерживают различные механизмы аутентификации и шифрования. Также, поддерживается чистое GRE туннелирование. Естественно, такие устройства поддерживают протокол IPSec, включая такие опции как: восстановление туннеля в случае сбоя (Dead Peer Detection – DPD), расширенную аутентификацию (Extended Authentication – xAuth) и возможность работать через NAT (NAT Traversal – NAT-T). При использовании IPSec поддерживаются механизмы шифрования: AES, 3DES, DES, Twofish, Blowfish, CAST-128 и хеширование по MD5 или SHA-1. Управление ключами может производиться, или на основании предопределённого ключа (Pre-shared key), или на основании сертификатов X.509v3. База данных пользователей может находиться, или локально на межсетевом экране, или получаться по RADIUS и LDAP протоколам.

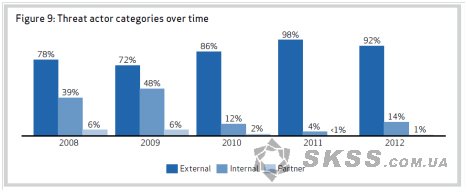

Перед тем, как рассмотреть способы обеспечения безопасности в локальных сетях, хотелось бы обратиться к статистическим данным, периодически публикуемым различными компаниями, работающими в области обеспечения безопасности, а именно к отчёту Verizon (2013 Data Breach Investigations Report), в котором показано распределение по типам исполнителей атак (Рис. 12).

Не трудно заметить, что на сегодняшний день количество атак из внутренней сети составляет довольно большой процент, хотя и существенно снизилось после 2009 года. Это говорит о том, что предпринимаемые меры обеспечения безопасности в локальной сети должны быть не хуже, чем на её периметре.

Так как же все-таки обеспечить безопасность в локальной сети? Один из наиболее простых и дешёвых способов – это сегментировать сеть при помощи технологии виртуальных сетей (VLAN), т. е. выделить для каждой из структурных организационных групп свою виртуальную подсеть. Например, бухгалтерию разместить в одном сегменте сети, сетевых администраторов в другом, руководство организации в третьем, что бы ни при каких обстоятельствах трафик из одной подсети не попадал в другую. Наверняка, в организации будут какие-то общие ресурсы, к которым необходим доступ и сотрудникам бухгалтерии, и руководству, и другим работникам предприятия. В этом случае рекомендуется такие ресурсы вынести в отдельную виртуальную подсеть и настроить для доступа к ней правила ограничения и контроля трафика при помощи списков контроля доступа (ACLей), т.е. точно также, как это делается на межсетевых экранах. Естественно, в данном случае коммутаторы локальной сети должны обладать необходимой функциональностью.

Одним из надёжных способов обеспечения безопасности является использование протокола IEEE 802.1x. До появления этого протокола, аутентификация пользователей производилась только на конечных ресурсах на уровне приложения, т.е. почтовых, веб серверах, базах данных и др. В результате злоумышленник, подключившись к порту коммутатора, уже мог реализовать определённые типы атак. Стандарт 802.1x позволяет произвести аутентификацию пользователя на канальном уровне, т.е. непосредственно на порту коммутатора. Если пользователь не прошёл аутентификацию, то коммутатор не примет от него и не передаст ему пакеты данных. Для работы протокола 802.1х в сети должно быть три участника аутентификации: сервер аутентификации, например, RADIUS; аутентификатор – коммутатор или точка беспроводного доступа; саппликант – программный модуль, встроенный в клиентское устройство. Все три участника должны поддерживать одинаковый EAP протокол аутентификации. На сегодняшний день, наиболее популярным EAP протоколом является PEAP. Управляемые и настраиваемые коммутаторы D-Link поддерживают протокол IEEE 802.1x. Управляемые коммутаторы поддерживают также технологию Microsoft Network Access Protection (NAP). С помощью NAP администраторы компании могут поддерживать состояние «здоровья» сети. Параметры системы клиента проверяются на соответствие политике безопасности, например: наличие свежих обновлений операционной системы, наличие антивирусной программы и состояние её обновлений, установлен и работает ли на клиенте сетевой экран. На основе этих параметров каждый компьютер получает свою оценку безопасности. Компьютер, удовлетворяющий требованиям системы контроля, получает доступ в сеть предприятия. Компьютеры, не удовлетворяющие требованиям безопасности, не смогут получить доступ в сеть или смогут получить доступ лишь в изолированную часть сети, предоставляющую сервисы для достижения клиентом требуемого уровня безопасности. Реализуется это при помощи передачи коммутатору Network Policy Serverом (NPS) дополнительных параметров для пользователя по результатам его аутентификации. Коммутаторы позволяют реализовать и гостевой доступ для тех пользователей, которые не прошли аутентификацию. Им, например, можно предоставить выход только в интернет. Если клиентское устройство не поддерживает 802.1х, то на коммутаторах можно настроить Web-Based Authentication (WAC). В этом случае, что бы пользователь прошёл аутентификацию ему необходимо будет запустить на устройстве браузер и попытаться зайти на любой сайт. Коммутатор перехватит его http запрос и отправит ему страницу аутентификации.

Кроме описанных выше, коммутаторы обладают и другими механизмами обеспечения безопасности. Port Security, IP-MAC-Port Binding, DHCP Snooping –все эти технологии позволяют привязать адрес пользователя к порту коммутатора. Делается это для того, что бы он не смог сменить адрес своего клиентского устройства и выполнить атаку от чужого имени. А функция MAC Notification позволяет уведомить системного администратора в случае попытки смены MAC адреса на порту. ARP Inspection и ARP Spoofing Prevention предназначены для защиты от атак типа ARP Spoofing, когда злоумышленник, манипулируя arp ответами, может выполнить атаку man-in-middle и как результат прослушать или подменить чужой трафик. Restricted role, Restricted TCN, BPDU protection призваны защитить протокол STP (Spanning Tree Protocol), а функция Loopback Detection обнаруживает петли, которые им не определяются. Traffic Control защищает от неожиданных штормов в сети, а SafeGuard Engine от перегрузок процессора самого коммутатора.

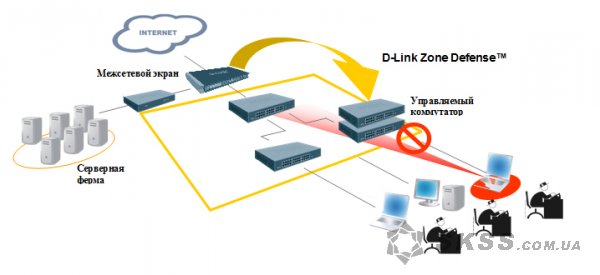

Одним из важных способов обеспечения безопасности в локальных сетях является применение систем обнаружения и предотвращения вторжений (IDS/IPS). Такие системы могут быть запущены не только на межсетевом экране на периметре сети, а и внутри локальной сети. Это может быть, как отдельное устройство, например, дополнительный межсетевой экран D-Link NetDefend переведённый в режим маршрутизатора (без NATа) или бриджа и установленный в ключевой точке сети, так и тот же межсетевой экран, который установлен на периметре (в этом случае он может маршрутизировать и инспектировать трафик проходящий между разными локальными сегментами сети, подключёнными к разным интерфейсам экрана или проходящий между VLANами, благодаря поддержке 802.1Q). В любом случае, при установке систем IDS/IPS в локальной сети нужно помнить, что объём циркулирующего там трафика гораздо выше, чем уходящего за пределы сети, соответственно при выборе системы IDS/IPS особое внимание нужно обратить на её производительность. Межсетевые экраны D-Link NetDefend, используя встроенные механизмы безопасности (IDS/IPS, антивирус и др.) могут заблокировать атакующий хост в локальной сети, даже если они не инспектируют локальный трафик. В случае реализации атаки из локальной сети взломщику, как правило, потребуется передать какую-то информацию во внешние сети и в этом случае межсетевой экран сможет обнаружить такую атаку и дать команду коммутатору локальной сети, что бы тот заблокировал атакующего. Данная технология называется ZoneDefense (Рис. 13). Так как, это фирменная технология компании D-Link, то что бы она работала, в сети должны быть установлены управляемые коммутаторы производства D-Link.

В корпоративной сети может быть довольно большое количество сетевых устройств, и чем их больше, тем сложнее администратору отслеживать их работоспособность, контролировать уровень защищённости сети, проверять были ли попытки нарушить её безопасность, удачные эти попытки или нет и т.д. Данные задачи выполняются путём анализа логов устройств. При большом их количестве трудоёмкость выполнения такой работы вырастает катастрофически, поэтому в больших компаниях это делается при помощи автоматизированных средств – специального программного обеспечения, которое носит общее название SIEM (Security Information and Event Management). SIEM системы решают следующие задачи:

- Консолидация и хранение журналов событий от различных источников — сетевых устройств, приложений, журналов ОС, средств защиты.

- Предоставление инструментов для анализа событий и разбора инцидентов. Форматы событий в различных источниках различаются. Продукты класса SIEM унифицируют события и делают их более читабельными.

- Корреляция и обработка по правилам. По одному событию не всегда можно судить об инциденте. SIEM правила содержат набор условий, триггеры, счетчики, сценарии действий.

- Автоматическое оповещение и инцидент-менеджмент. Основная задача SIEM — не просто сбор событий, а автоматизирование процесса обнаружения инцидентов с документированием и своевременным информированием о них.

Хочется упомянуть ещё о двух типах программного обеспечения, применяемого для обеспечения безопасности в корпоративных сетях – это анализаторы безопасности и системы предотвращения утечек информации (Data Loss Prevention - DLP).

Анализаторы безопасности - это программное обеспечение, позволяющее проанализировать хосты системы на наличие последних сервисных пакетов и заплаток, на правильность настроенной политики безопасности и аудита, на наличие открытых портов, запущенных, но не использующихся служб. Такие анализаторы выдают подробные отчёты об обнаруженных потенциальных уязвимостях и рекомендации по их устранению. Из бесплатных, свободно доступных продуктов хотелось бы выделить анализатор для программного обеспечения Microsoft – Microsoft Baseline Security Analyzer (MBSA), который доступен для свободной загрузки с сайта компании.

Основной задачей DLP-систем является предотвращение передачи конфиденциальной информации за пределы информационной системы. Такая передача (утечка) может быть намеренной или ненамеренной. Распознавание конфиденциальной информации в DLP-системах производится двумя способами: анализом формальных признаков (например, грифа документа, специально введённых меток, сравнением хэш-функции) и анализом контента. В состав DLP-систем входят компоненты (модули) сетевого уровня и уровня хоста. Сетевые компоненты контролируют трафик, пересекающий границы информационной системы. Обычно они стоят на прокси-серверах, серверах электронной почты, а также в виде отдельных серверов. Компоненты уровня хоста стоят обычно на персональных компьютерах работников и контролируют такие каналы, как запись информации на компакт-диски, флэш-накопители и т.п. Хостовые компоненты также стараются отслеживать изменение сетевых настроек, инсталляцию программ для туннелирования, стеганографии и другие возможные методы для обхода контроля.

Как известно, в беспроводных сетях данные передаются с помощью радиосигнала, который, в отличие от кабельных систем, не имеет четко определенных границ и точек терминации. Естественно, это значительно затрудняет контроль над подключением устройств к такой сети. Учитывая особенности технологии, классические способы обеспечения безопасности могут не оказать должного эффекта, поэтому для защиты таких сетей используются специально разработанные механизмы и алгоритмы защиты.

Как защитить беспроводную сеть? Существует специальный стандарт, призванный обеспечить безопасные коммуникации в беспроводных сетях – IEEE 802.11i. Последний вводит понятие надежно защищенной сети (Robust Security Network, RSN) и надежно защищенного сетевого соединения (Robust Security Network Association, RSNA), после чего делит все алгоритмы на:

- RSNA-алгоритмы (для создания и использования RSNA);

- Pre-RSNA-алгоритмы (не надёжные).

- WEP;

- существующая аутентификация IEEE 802.11 (имеется в виду аутентификация, определенная в стандарте редакции 1999 г.). Т. е. Open System с WEP-шифрованием или без и Shared Key.

- TKIP;

- CCMP;

- процедура установления и терминации RSNA (включая использование IEEE 802.1x аутентификации)

- процедура обмена ключами.

Temporal Key Integrity Protocol (TKIP) – это протокол, который предназначен для решения основных проблем WEPа в области шифрования данных. Что бы обеспечить совместимость с существующим аппаратным обеспечением TKIP использует тот же алгоритм шифрования, что и WEP – RC4. Данный протокол подразумевает несколько механизмов, повышающих защищённость беспроводных сетей: динамические ключи, изменённый механизм генерации ключей, более надёжный механизм проверки целостности сообщений, увеличенный по длине вектор инициализации, нумерация пакетов.

В отличие от протокола WEP, где для обеспечения целостности передаваемых данных использовался механизм CRC-32, протокол TKIP использует Message Integrity Code (MIC), обеспечивающий криптографическую контрольную сумму от полей: адрес источника, адрес назначения и поля данных. Так как классические MIC алгоритмы, например, HMAC-MD5 или HMAC-SHA1 для существующего беспроводного оборудования являлись очень тяжёлыми и требовали больших вычислительных затрат, то специально для использования в беспроводных сетях Niels Ferguson разработал алгоритм Michael. Этот алгоритм использует для шифрования 64-х битный ключ и выполняет действия над 32-х битными блоками данных. MIC включается в зашифрованную часть фрейма между полем данных и полем ICV.

CCMP (Counter mode (CTR) with CBC-MAC (Cipher-Block Chaining (CBC)) with Message Authentication Code (MAC) Protocol) так же, как и TKIP призван обеспечить конфиденциальность, аутентификацию, целостность и защиту от атак воспроизведения. Данный алгоритм основан на методе CCM алгоритма шифрования AES. Алгоритм AES определён в спецификации FIPS PUB 197. Все AES процессы, используемые в CCMP, используют AES с 128-битным ключом и 128-битным размером блока. Сам алгоритм CCM определён в IETF RFC 3610. В принципе, сам способ CCM не является криптографическим алгоритмом и может быть использован с любым блочным алгоритмом шифрования. Алгоритм CTR используется непосредственно для шифрования данных, а CBC-MAC для обеспечения целостности (аналогично функции Michael в TKIP).

Для работы алгоритмов WPA-EAP и WPA2-EAP необходимо наличие в сети сервера аутентификации, который при каждом подключении пользователя будет производить его аутентификацию, и выдавать ему персональный ключ. WPA-PSK и WPA2-PSK не требуют наличия сервера аутентификации. Ключ генерируется из парольной фразы, прописанной на точке беспроводного доступа и клиентах. Недостаток WPA-PSK и WPA2-PSK заключается в том, что во-первых, прописываемая парольная фраза одинакова для всех клиентов сети, т.е. если кто-то из пользователей сообщит её злоумышленнику, то мы даже не узнаем кто это сделал, во вторых, если парольная фраза не будет достаточно уникальной, то возможен её подбор при помощи простого перебора.

Несмотря на то, что алгоритм TKIP относится к RSNA алгоритмам, его взлом на сегодняшний день не составляет большого труда, так как в 2008 году криптографы Erik Tews и Martin Beck нашли в нём уязвимость, которая позволяет получить ключ за довольно короткое время. Т.е. на сегодня единственным надёжным алгоритмом можно считать только WPA2, хотя и в нём уже найдена уязвимость, носящая название Hole 196. Эта уязвимость не позволяет получить ключ, но она даёт возможность пользователю уже авторизованному в сети Wi-Fi перехватывать и дешифровать данные, передаваемые и принимаемые другими пользователями этой же сети.

Также, беспроводные сети остаются совершенно беспомощными перед атаками типа "Отказ в обслуживании (Denial of Service – DoS)". Причём такие атаки могут быть реализованы как на физическом уровне, например при использовании генератора излучения с высокой мощностью на частоте работы беспроводной сети, так и на канальном. При реализации атаки на канальном уровне используется уязвимость беспроводных сетей, заключающаяся в отсутствии аутентификации для служебных фреймов, т.е. любой источник может сгенерировать любое количество служебных фреймов и точка доступа будет пытаться их все принять. В результате можно, или создать такую нагрузку, что бы устройство не справилось с ней, или посылать клиентам данной точки доступа от её имени фрейм на дисассоциацию. Проблема канального уровня решена в новом стандарте обеспечения безопасности в беспроводных сетях IEEE 802.11w (Protected Management Frames), который позволяет защитить семь из двенадцати служебных фреймов и в частности фрейм на дисассоциацию.

Кроме механизмов, разработанных специально для обеспечения безопасности в беспроводных сетях, в них можно использовать и классические варианты, применяемые в кабельных системах, например: туннелирование, вынос беспроводной сети в отдельную демилитаризованную зону с контролем трафика при помощи системы IDS/IPS, дополнительную аутентификацию пользователей на пограничном ресурсе и т.д. Для построения корпоративных беспроводных сетей рекомендуется применять централизованно управляемые беспроводные решения с использованием специализированных контроллеров, например, решения D-Link на базе устройств серий DWS и DWC (Рис. 14). Они имеют ряд механизмов для обеспечения безопасности, включая систему обнаружения беспроводных вторжений (WIDS), механизмы обеспечения отказоустойчивости, динамического контроля и подстройки радио обстановки, обеспечения роуминга клиентов и т.д.

В данном материале мы попытались более-менее целостно рассказать о существующих способах и средствах защиты информационных систем и дать рекомендации по их применению. Тема информационной безопасности настолько широкая, что осветить её полностью невозможно, в принципе, но чем большей информацией обладает администратор безопасности, тем правильнее он сможет выбрать необходимую модель защиты. Предупреждён – значит вооружён.

Источник - www.dlink.ua