Во все времена знания или, если говорить современными терминами, информация являлась продуктом, и зачастую довольно дорогим. Люди всегда стремились сохранить монополию на знания, обеспечивая тем самым свою власть.

В современном мире объёмы хранимой и обрабатываемой информации лавинообразно увеличиваются с каждой секундой. Развитие технологий приводит к появлению новых каналов её передачи, и, соответственно, возможной утечки. С каждым днём становится всё сложнее сохранить монополию на информацию.

Сегодня любая организация, любой человек обладают сведениями, которыми они не желали бы делиться или наоборот - хотели бы продать подороже. Поэтому целью информационной безопасности как раз и является препятствование неконтролируемому распространению информации, предотвращение её потери или невозможности доступа к ней, и как результат - обеспечение бесперебойной работы организации и сведение к минимуму ущерба от событий, таящих угрозу безопасности.

К вопросу защиты информации необходимо подходить комплексно и блокировать сразу все возможные каналы утечки. Зачастую реализация отдельных мер по защите абсолютно не приводит к увеличению защищённости информационной системы. Простейший пример – у нас есть дом, мы установили бронированную дверь, установили сверхсложные замки, но оставили открытыми окна. Мы защитили своё жилище? Нет, ведь злоумышленнику не составляет никакого труда залезть через окно. С другой стороны, если это не частный одноэтажный дом, а 125-й этаж небоскрёба, то в какой-то мере мы повысили безопасность. Точно так же и в информационных системах. В одном случае установка межсетевого экрана может существенно повысить защищённость нашей информационной системы, а в другом - не принести никакой пользы.

Чтобы не ошибиться в выборе средств и методов обеспечения безопасности строят Комплексную Систему Защиты Информации (КСЗИ) – совокупность организационных и инженерных мер, программно-аппаратных средств, которые обеспечивают защиту информации в автоматизированных системах.

Хотелось бы обратить внимание на такую составляющую КСЗИ, как организационные меры. Хотя многие организации при построении систем защиты игнорируют их, на самом деле они являются ещё более важными, чем инженерно-технические. Организационные меры – это выработка официальной политики предприятия в области информационной безопасности. Под ними подразумеваются: составление должностных инструкций для пользователей и обслуживающего персонала; создание правил администрирования компонентов системы, создание правил учёта, хранения, размножения, уничтожения носителей конфиденциальной информации, создание правил идентификации пользователей; разработка планов действий в случае выявления попыток несанкционированного доступа к ресурсам системы, выхода со строя средств защиты, возникновении чрезвычайной ситуации и, конечно, обучение пользователей правилам информационной безопасности.

Нередко невозможность восстановления информационной системы или её длительное восстановление являются причиной отсутствия организационных мер, даже при реализации определённых технических, выполнении регулярного резервного копирования, наличии RAID массивов и кластеров. Дело в том, что иногда довольно простая процедура построения RAID массива, создания кластера или выполнения резервного копирования предполагает гораздо более сложную процедуру восстановления системы, для которой часто требуется наличие дополнительных средств, подготовленных на этапе её создания. При возникновении нештатной ситуации администратор может растеряться, выполнить некорректные действия. Как следствие, информация если и не будет потеряна, то её восстановление может занять довольно длительное время. Однако если бы он попытался смоделировать ситуацию, создал необходимые диски, флеш-носители, задокументировал процедуру восстановления, то никаких проблем не было бы. А теперь представьте, что систему создавал один администратор, а восстанавливать её необходимо другому - тут без наличия подробных инструкций всё может кончиться ещё более плачевно.

Ещё один пример, где невозможно обойтись без организационных мер – это защита от атак, построенных на социальной инженерии. Простейший пример – сотруднику организации приходит электронное письмо (или звонок по телефону) от директора или сетевого администратора с просьбой сообщить свой пароль к базе данных с целью тестирования системы, модификации программного обеспечения или для выполнения другой правдоподобной задачи. На самом деле, это может быть злоумышленник. И это только один из видов атаки, построенной на социальной инженерии, который называется – претекстинг. А ведь существуют и другие, например - фишинг, когда пользователю подставляется подложная веб- страница, являющаяся полной копией официальной, где он вводит свои конфиденциальные данные, или "дорожное яблоко" - вариация на тему троянского коня, когда пользователю подбрасывается инфицированный носитель и т.д. В таких ситуациях без принятия организационных мер, используя только технические средства защититься очень сложно.

КСЗИ строится поэтапно. Сначала производится обследование информационно-телекоммуникационной системы. Анализируется её архитектура, топология, составные части, выполняется инвентаризация всех информационных ресурсов. Каждый ресурс и его владелец и пользователь должны быть чётко идентифицированы и задокументированы. После этого выполняют классификацию ресурсов и по её результатам выходным данным присваиваются грифы секретности. Примерами таких выходных данных являются: печатные отчеты, информация, выводимая на экраны дисплеев, данные, хранимые на магнитных носителях (лентах, дисках, кассетах, флеш-накопителях), электронные сообщения и передаваемые файлы.

После классификации информации необходимо определиться от чего мы будем её защищать, т.е. построить, так называемую, модель угроз. С точки зрения защиты информации, компьютерная система рассматривается как набор функциональных услуг. Каждая услуга представляет собой набор функций, которые позволяют противостоять определённому множеству угроз. Это могут быть: угрозы конфиденциальности (связанные с несанкционированным ознакомлением с информацией), угрозы целостности (относящиеся к несанкционированной модификации или уничтожению информации), угрозы доступности (относятся к нарушению возможности использования компьютерных систем или обрабатываемой информации) и угрозы наблюдательности – (связанные с нарушением идентификации и контролем над действиями пользователей, управляемостью компьютерной системой).

Угрозы могут быть природного характера, технического или люди. Угрозы природного характера (стихийные бедствия, наводнения, пожары и т.д.) приносят наибольший ущерб, защититься от них сложнее всего, но и вероятность их возникновения самая низкая. Для защиты от таких угроз строят геокластеры – это кластеры, ноды которых разнесены территориально (разные здания, города, континенты). Довольно большой ущерб наносят угрозы технического характера (аварии, сбои, отказы оборудования и средств вычислительной техники). Защищаются от таких угроз при помощи механизмов дублирования систем и их компонентов (кластеры, RAID массивы, сетевые протоколы резервирования). Например, межсетевые экраны D-Link NetDefend позволяют одновременно произвести несколько подключений к одному или разным провайдерам интернет услуг, и производить переключение на резервные каналы в случае выхода со строя основного или использовать все линии связи одновременно, выполняя статическую или динамическую балансировку нагрузки между ними. Также, можно выполнить резервирование IPSec туннелей, т.е. автоматически поднять их на резервном канале связи, если основной упал. Старшие модели межсетевых экранов поддерживают технологию высокой доступности (High Availability – HA), позволяющей параллельно установить два устройства, одно из которых будет являться основным, а второе резервным. Доступ в интернет будет выполняться через основное устройство. Резервный экран будет постоянно синхронизировать с основным сессионные таблицы, и проверять его доступность. В случае выхода со строя основного, резервный возьмёт на себя его функции, что произойдёт совершенно прозрачно для пользователей, без разрыва соединений и задержек в работе.

Если говорить о людях, то это не обязательно преднамеренные действия нарушителей. К данной категории угроз относятся и ошибки проектирования и разработки компонентов системы, ошибки эксплуатации, развитие технологий (совершенствование технологий написания вирусов, создания средств взлома), а также непреднамеренные действия пользователей. Например, уборщица со шваброй, моющая пол в серверной может представлять не меньшую угрозу, чем опытный хакер.

Построение модели угроз необходимо так как, различные виды информации требуется защищать по-разному и от различных типов угроз. Например, публичной информации, находящейся на веб-сайте компании необходимо обеспечить целостность и доступность. Этой информации ни в коем случае нельзя обеспечивать конфиденциальность, т.е. её должны видеть все. Для другой информации, циркулирующей внутри компании, возможно, потребуется ещё и обеспечение конфиденциальности. При этом если попытаться защитить абсолютно все ресурсы, то на это не хватит ни сил, ни средств. Поэтому необходимо определиться, что для нас более важно, а что менее, и для защиты более критической информации применять более надёжные и, скорее всего, более дорогостоящие средства, чем для менее важной.

Применительно к людям строится модель нарушителя, т.е. определяются все возможные типы нарушителей, и даётся им подробная характеристика. Это могут быть, например, профессионалы, наёмники, хулиганы, сотрудники предприятия и т.д. Наиболее опасными являются профессионалы, так как они имеют необходимые знания и технические средства для осуществления несанкционированного доступа и сотрудники предприятия, так как они обладают определённой информацией об организации системы обеспечения безопасности на предприятии и уже имеют хотя бы минимальные права доступа к ресурсам организации. В случае определённой мотивации таких сотрудников и предоставления им технических средств взлома они могут нанести довольно большой ущерб. Также не следует забывать, что зачастую на предприятии есть обиженные сотрудники, которые уже имеют мотивацию для выполнения противоправных действий и злоумышленникам достаточно только их вычислить.

Только после этого производится определение требований к системе защиты, и разрабатываются необходимые документы, в том числе: "Политика безопасности информации", "Положение о службе защиты информации", "Техническое задание на создание КСЗИ". После чего осуществляется выбор средств защиты и их характеристики и разрабатывается "Технический проект на создание КСЗИ". И только после этого производится внедрение выбранных мер, способов и средств защиты.

После построения системы защиты информации производится постоянный контроль её целостности, анализ состояния и уточнение требований к средствам защиты. Если для обычных сетевых администраторов фраза "хороший админ – спящий админ" является справедливой, то для администраторов, отвечающих за информационную безопасность она не подходит. Информационная система является динамичной, внешние и внутренние условия постоянно изменяются. Не является постоянной и структура организации – в ней создаются новые отделы и структурные подразделения, приходят и уходят сотрудники, появляются новые информационные службы (базы данных, веб службы и т.д.), осуществляется переезд из одних помещений в другие. Изменяется и циркулирующая в системе информация, а также политика компании в области обеспечения её безопасности. И под все эти изменения необходимо постоянно подстраивать систему защиты информации. Безопасность – это процесс.

Ещё одним важным моментом построения системы защиты информации является оценка правильности построения системы и удовлетворение её критериям гарантии (испытание КСЗИ). Существуют определённые методики, позволяющие определить правильность построения системы защиты информации, но проводить аудит собственными силами крайне сложно. Он по определению должен проводиться третьей стороной. Дело в том, что те, кто строит систему, оперируют всеми своими знаниями и стараются выполнить защиту по максимуму. В результате проверить систему, даже владея необходимыми методиками, самим разработчикам сложно. Если человек при построении системы знал о каких-то уязвимостях или способах взлома, то он наверняка постарался от них защититься. Но людей, которые знают всё - не существует, и в результате в системе могут остаться открытые бреши в безопасности.

А нужно ли защищать наши информационные системы? Применение тех или иных организационных или технических средств защиты зависит не от типа пользователя: домашний или корпоративный, большая это компания или маленькая, а от стоимости информации, которую нужно защищать, т.е. от потерь которые понесёт пользователь в случае нарушения одной или нескольких функций защиты – нарушения конфиденциальности, целостности или доступности информации. Как правило, чем больше компания, тем больше у неё информации, в том числе и с ограниченным доступом, и тем выше потери компании при нарушении функций защиты. Но и обычный пользователь, например, руководитель той же компании на своём домашнем компьютере может содержать информацию, компрометация которой может обойтись очень дорого. Соответственно, его компьютер и линии связи должны быть защищены не хуже, чем корпоративная сеть. Выбор средств защиты и их стоимость определяется стоимостью защищаемой информации. Не имеет смысла тратиться на средства защиты больше, чем стоит сама информация. Оценка стоимости информации является одной из наиболее сложных задач при построении систем информационной безопасности. В случае, если в системе планируется обработка информации, порядок обработки и защиты которой регламентируется законами Украины или другими нормативно-правовыми актами (например, информация, которая принадлежит государству), то для обработки такой информации в этой системе необходимо иметь разрешение соответствующего уполномоченного государственного органа. Основанием для выдачи такого разрешения является вывод экспертизы системы, то есть проверки соответствия реализованной КСЗИ установленным нормам.

КСЗИ – это отечественное понятие и регламентируется оно соответствующими отечественными законодательными актами. Если говорить о международной практике, то во многих странах существуют свои стандарты и требования по обеспечению информационной безопасности. Наверное, дальше всех в этом отношении продвинулась Британия, чья группа стандартов BS 7799 легла в основу серии международных стандартов ISO/IEC 27000. На сегодняшний день есть 18 утвержденных и опубликованных стандартов группы ISO/IEC 27000. Наиболее важными и популярными из них являются: ISO/IEC 27001 — "Информационные технологии. Методы обеспечения безопасности. Системы управления информационной безопасностью. Требования." и ISO/IEC 27002 — "Информационные технологии. Методы обеспечения безопасности. Практические правила управления информационной безопасностью". Эти два стандарта приняты Национальным банком Украины в качестве отраслевых и носят соответствующие названия: СОУ Н НБУ 65.1 СУИБ 1.0:2010 "Методы защиты в банковской деятельности. Система управления информационной безопасностью. Требования "; СОУ Н НБУ 65.1 СУИБ 2.0:2010 "Методы защиты в банковской деятельности. Свод правил для управления информационной безопасностью".

Так как же на практике всё-таки защищать информационные системы?

Существует довольно много каналов утечки информации. По физическим принципам их можно разделить на следующие группы: акустические (включая вибрационные и акустопреобразовательные), визуально-оптические (наблюдение, фотографирование), электромагнитные (в том числе магнитные, электрические и параметрические), материально-вещественные (бумага, фото, магнитные носители, отходы), компьютерный метод съёма (вирусы, закладки, логические бомбы), перехват при передаче по каналам связи.

Часть задач обеспечения безопасности можно решить при помощи физических средств защиты. Проще говоря, – это: надежные серверные, несгораемые шкафы, средства контроля доступа в помещения, контроль над использованием устройств хранения и ввода/вывода информации (магнитные и оптические накопители, порты ввода/вывода на компьютерном и коммуникационном оборудовании), контроль над использованием печатающей и копировальной техники, пожарная и охранная сигнализация, средства видеонаблюдения. Из всего этого разнообразия рассмотрим подробно способы защиты от компьютерного метода съёма и от перехвата при передаче по каналам связи.

Если говорить о технических средствах защиты, то целесообразно их разбить на несколько групп в зависимости от точки приложения: средства защиты периметра сети, средства обеспечения безопасных соединений, средства обеспечения безопасности в локальных сетях и средства обеспечения безопасности в беспроводных сетях.

Для защиты периметра сети применяются устройства, называемые межсетевыми экранами. Существует несколько поколений межсетевых экранов. Первое поколение – экраны с пакетной фильтрацией (Packet Filtering Gateways). Данные устройства работают на сетевом и транспортном уровне модели взаимодействия открых систем (Open Systems Interconnection - OSI), и как правило анализируют следующие поля пакетов: IP адрес источника и назначения, номер протокола, порт (TCP, UDP) источника и назначения. Данные устройства обладают высокой масштабируемостью и производительностью, но обеспечивают не очень высокий уровень безопасности. На сегодняшний день, практически все маршрутизаторы и большинство коммутаторов 3-го уровня обладают функциональными возможностями экранов с пакетной фильтрацией.

Второе поколение – экраны уровня соединения (Circuit Level Gateways). Устройства работают на сетевом, транспортном и сеансовом уровне и анализируют большее число полей: IP адрес источника и назначения, номер протокола, порт (TCP, UDP) источника и назначения, информацию о последовательности и состояние соединения (устанавливается, установлено, завершается), т.е. флаги пакетов. Главное отличие данных устройств от предыдущих заключается в том, что экраны уровня соединения ведут так называемую таблицу соединений (session state table). Они записывают в эту таблицу информацию об установленных сессиях и удаляют из таблицы информацию только тогда, когда сессия завершается. Благодаря такому алгоритму работы они обеспечивают гораздо более высокий уровень безопасности. Эти устройства оперируют не только информацией, содержащейся в анализируемом пакете, а и знают, что происходило раньше. Такие экраны, например, позволяют запретить установку соединения со стороны публичных сетей в сторону локальных и создать динамические правила для прохождения пакетов с интернет в локальную сеть, если сессия была инициирована из локальной сети. Они могут ограничить количество сессий, открываемых пользователем и позволяют защититься от некоторых атак, использующих подмену адресов и не сложных атак типа "отказ в обслуживании" (Denial of Service - DoS). Данные экраны обладают практически такой же производительностью, как и экраны с пакетной фильтрацией. Если говорить о межсетевых экранах D-Link NetDefend, то они имеют свою особенность при работе с таблицей соединений. При написании правил контроля трафика (ACL – access control list) все действия над пакетами описываются непосредственно в каждом правиле, что позволяет очень гибко манипулировать пакетами внутри файрвола и разворачивать их как угодно. Действия могут быть следующими: Drop – отбрасывание пакета, Reject – отбрасывание пакета и уведомление отправителя о том, что пакет отброшен при помощи TCP reset или ICMP, Allow – маршрутизация пакета и занесение информации о пакете в таблицу соединений, NAT – маршрутизация пакета, подмена IP адреса источника и занесение информации о пакете в таблицу соединений, Forward fast – маршрутизация пакета, SAT – подмена IP адреса или IP адреса и порта источника или назначения, SAT SLB - подмена IP адреса или IP адреса и порта назначения, причём в качестве адреса назначения может использоваться несколько адресов, чередующихся в соответствии с выбранным алгоритмом (используется для балансировки нагрузки между хостами), Multiplex SAT – трансляция мультикастового трафика. Обратите внимание, что правила SAT сами по себе не маршрутизируют трафик, после них обязательно должно стоять правило, которое выполнит продвижение пакетов (Allow, NAT или Forward fast), причём, например, использование в паре правил SAT и NAT позволяет подменить в пакете все IP адреса (источника и назначения) и таким образом смаршрутизировать пакет как угодно. Наглядным примером использования таких хитрых правил может быть маршрутизация пакета из локальной сети обратно в локальную сеть через WAN интерфейс межсетевого экрана, что часто встречается, когда почтовый сервер установлен в локальной сети, а на межсетевом экране настроен проброс портов. В этом случае пользователям, которые работают, и из локальной сети, и из внешних сетей не нужно каждый раз изменять адрес почтового сервера в своём почтовом клиенте. Если говорить непосредственно о работе с сессионной таблицей, то необходимо помнить, что в эту таблицу информация о пакете заносится только при использовании действий Allow или NAT.

Третье поколение – экраны уровня приложений (Application Level Gateways - ALG). Данные экраны работают на уровне приложений и могут отслеживать корректность работы протоколов данного уровня, например, блокировать определённые команды, терминировать сессию в случае неправильного порядка команд. Для протоколов, использующих динамические порты, например: FTP, SIP, H.323, устройства могут создавать динамические правила для открытия соответствующих портов. Такие экраны могут блокировать загрузку определённых файлов или типов файлов, ограничивать размер и количество почтовых сообщений, доступ к определённым веб ресурсам, блокировать Java, ActiveX апплеты, Cookies. Устройства уровня приложений, как правило, не выпускаются в виде отдельных устройств или отдельного программного обеспечения, а являются службами в межсетевых экранах с полной пакетной проверкой (Statefull Packet Inspections - SPI). Для работы с каждым приложением экран должен иметь соответствующую службу (соответствующий ALG). Межсетевые экраны D-Link NetDefend имеют ALG для следующих протоколов: FTP, TFTP, SIP, H.323, HTTP, SMTP, POP3, TLS, PPTP.

Экраны с полной пакетной проверкой позволяют анализировать пакеты на всех уровнях модели OSI. К этому типу относится большинство выпускаемых сегодня устройств, однако это не означает, что они могут анализировать все протоколы уровня приложений. Самые дешёвые из них умеют работать только с протоколом HTTP, более продвинутые поддерживают большее количество протоколов, как правило, ещё и FTP, SMTP, POP3. Более функциональные модели могут работать с VoIP протоколами, такими как SIP, H.323 и некоторыми другими протоколами уровня приложений. Поэтому при выборе устройств не следует особо обращать внимание на термин SPI, он практически ни о чём не говорит. Необходимо уточнять более детальные характеристики устройств, перечень поддерживаемых функций, технологий и протоколов, а также такой немаловажный параметр как производительность.

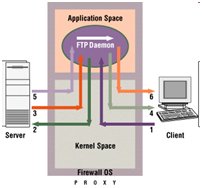

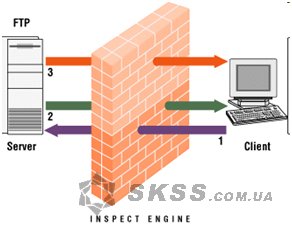

Экраны уровня соединения и уровня приложения бывают двух типов: прозрачные (transparent) и посредники (proxy).

Прозрачные межсетевые экраны инспектируют сессии, установленные между внешними и внутренними хостами (Рис.1).

Межсетевые экраны - посредники устанавливают сессию с хостом источником, а потом от его имени устанавливают сессию к хосту назначения (Рис. 2). Такие устройства обеспечивают более высокий уровень безопасности, так как реализация атаки усложняется, т.е. атакуется сразу не конечный хост, а файрвол посредник, а их недостатками являются невысокая производительность и подверженность DoS атакам.

Несмотря на то, что межсетевые экраны с полной пакетной проверкой работают на всех уровнях модели OSI, они не могут защитить от вирусов и "троянских" программ, так как данное вредоносное содержимое находится в поле данных пакета, которое не анализируется даже межсетевыми экранами с полной пакетной проверкой. Для защиты от таких атак применяется антивирусное ПО и системы обнаружения и предотвращения вторжений (IDS/IPS – intrusion detection and prevention systems). Такие системы, в отличие от межсетевых экранов анализируют не только служебные поля пакетов, а и их содержимое, в результате они могут обнаруживать довольно сложные по реализации атаки, вирусы и "троянские" программы. В связи с тем, что IDS/IPS просматривают всё содержимое пакета, а иногда в качестве содержимого может выступать заархивированная информация, которую перед проверкой необходимо сначала разархивировать, то производительность таких систем является довольно низкой – это один из основных критериев при выборе системы обнаружения вторжений.

Данные системы для обнаружения атак могут использовать различные механизмы. Наиболее часто используемый способ – это сигнатурный анализ, т.е. информация, передаваемая в полях данных пакетов, сравнивается с сигнатурами (описаниями атак) на предмет совпадения. Например, наличие строки "GET . cgi-bin ./etc/passwd" в области данных HTTP пакета свидетельствует об использовании эксплоитов типа phf, php или aglimpse.

Недостатком данного способа является то, что обнаружить можно только известные атаки, под которые подготовлены и подгружены в устройство сигнатуры. Для обнаружения неизвестных атак используется эвристический анализ, анализ аномалий сетевой активности и анализ аномалий в работе системы.

Системы IDS/IPS в зависимости от типа и реализации могут выполнять определённые действия: уведомить системного администратора, отбрасывать пакеты вредоносной сессии, разорвать такую сессию, удалить вредоносное содержимое из поля данных пакета, запретить изменение системной информации.

Существует три основных класса систем обнаружения вторжений. Прозрачные сетевые IDS (Transparent Network IDS – TNIDS) (Рис. 3) устанавливаются в разрыв сетевого подключения.

Сенсорные сетевые IDS (Sensor Network IDS – SNIDS) (Рис. 4) подключаются к сегменту сети одним портом и прослушивают трафик, попадающий на этот порт. Если локальная сеть является коммутируемой, то подключение сенсорных IDS/IPS необходимо производить к зеркальным портам коммутаторов, на которые зеркалировать необходимый для прослушивания трафик.

Хостовые IDS (Host IDS – HIDS) представляют собой программное обеспечение, устанавливаемое на рабочих станциях или серверах и обеспечивающее их защиту.

На сегодняшний день, многие межсетвые экраны имеют встроенные системы IDS/IPS и механизмы антивирусной проверки. Такие экраны называются UTM (Unified Threat Management), а такая проверка трафика Deep Packet Inspections. Все межсетевые экраны D-Link NetDefend (Рис. 5) являются UTM устройствами. Они имеют встроенный антивирус и систему IDS/IPS. Данная система имеет три группы сигнатур: IDS, IPS и Policy. IDS и IPS сигнатуры предназначены для блокировки вредоносного содержимого, а Policy сигнатуры предназначены для блокировки определённых типов трафика, который невозможно заблокировать ACLями, т.е. трафик, который использует динамические порты или прячется под другой вид трафика (обычно http), включая различные мессенджеры и пиринговые сети (torrent, skype, icq и т.д.). Для использования антивируса и системы IDS/IPS необходимо приобретение дополнительной подписки.

Кроме этого, межсетевые экраны D-Link NetDefend имеют встроенную систему веб-контент фильтрации и антиспамовую защиту. Веб-контент фильтрация используется для ограничения доступа пользователей к определённым веб ресурсам. Ограничение может производиться двумя способами: администратор может вручную прописывать разрешённые или запрещённые URL адреса или может использовать категоризированную базу URL ресурсов. В категоризированной базе имеется 32 категории ресурсов, к которым администратор может разрешать или запрещать доступ пользователей. Если какой-то ресурс отсутствует в базе, то он будет подгружен, проанализирован и автоматически отнесён к определённой категории. Если автоматическая классификация оказалась неверной, то администратор может вручную переклассифицировать данный URL. Для использования категоризированной базы необходимо приобретение дополнительной подписки. Возможность занесения ресурсов вручную есть в базовой поставке межсетевого экрана и не требует подписки. Для борьбы со спамом в семействе межсетевых экранов D-Link NetDefend обеспечивается два метода фильтрации спам сообщений – при помощи списка запрещённых спам отправителей в Blacklist и через DNSBL (DNS Blacklist). D-Link не поставляет свою базу DNSBL, но межсетевые экраны позволяют подключить любые публичные базы и присвоить каждой из них определённый коэффициент доверия. При этом можно настроить устройство так, что бы сообщение считалось спамом при достижении определённого суммарного коэффициента с учётом всех подключённых баз.

Кроме аппаратных межсетевых экранов существуют и программные. Это ПО, функционирующее на универсальной аппаратной платформе (имеется ввиду не специализированной, т.е. обычные сервера, компьютеры и т.д.) поверх открытой операционной системы (имеется ввиду не Open Source, а открытой для разработчиков ПО, т.е. Windows, Unix, Mac OS и т.д.). Какой экран выбрать, программный или аппаратный? Стоимость программных межсетевых экранов по сравнению с аналогичными по функциональным возможностям аппаратными решениями, как правило, ниже. При этом программные решения оказываются гибче. К ним в будущем проще добавить дополнительные функциональные возможности или исправить допущенные ранее ошибки. Казалось бы, что ещё нужно? Дешевле, функциональней, гибче. Почему же тогда существует настолько большой рынок аппаратных устройств, а объёмы их продаж превышают объёмы продаж программных продуктов? Не всё так просто. Во-первых, для конечного пользователя программное решение может оказаться дороже, чем аппаратное, так как законченное решение включает в себя не только стоимость программного обеспечения межсетевого экрана и аппаратной платформы, а иногда и дополнительного ПО – операционной системы, поверх которой работает брандмауэр, баз данных в которых храняться логи, различных интерпретаторов и др. Во-вторых, программные решения обладают ещё целым рядом недостатков, и основным из них является то, что их взлом или обход можно произвести не напрямую, а через уязвимости операционной системы, поверх которой они работают. Количество уязвимостей, содержащихся в операционных системах гораздо выше, чем в специализированном программном обеспечении межсетевого экрана или их аппаратных аналогах. Кроме того, надёжность программных решений ниже, так как они работают на универсальных аппаратных платформах, которые содержат большое количество компонентов (чем меньше компонентов содержит система, тем выше её надёжность). Причём, некоторые из этих компонентов содержат: движущиеся механические элементы (винчестеры, вентиляторы), у которых наработка на отказ гораздо ниже, чем у электронных; магнитные элементы (винчестеры), которые имеют низкую стойкость к повреждениям и подвержены электромагнитному излучению; большое количество контактных групп. Программные межсетевые экраны требуют более высокого уровня квалификации от обслуживающего их персонала, так как необходимо правильно настроить не только сам экран, а и операционную систему и другое вспомогательное ПО, что не так просто, как многие полагают. Зачастую настройка операционной системы является более сложной и трудоёмкой, чем настройка самого экрана. Программные межсетевые экраны более дорогие в обслуживании, так как необходимо постоянно отслеживать не только обнаруженные уязвимости в специализированном программном обеспечении и устанавливать заплатки, а и уязвимости операционных систем, которых, как я уже сказал, гораздо больше. Кроме того, возможны некоторые проблемы с совместимостью между программным обеспечением, особенно после установки дополнительных заплаток. Также, необходимо постоянно отслеживать состояние механических и магнитных компонентов на отсутствие повреждений. Помещение, в котором находится программный межсетевой экран, должно иметь более строгие правила по допуску персонала, так как универсальная аппаратная платформа позволяет произвести подключение к ней различными путями. Это и внешние порты (USB, HDMI, LPT, RS-232), и встроенные приводы (CD, Floppy), а вскрыв платформу можно подключиться через SATA, IDE или SCSI интерфейс. При этом открытая операционная система позволяет без проблем установить различные вредоносные программы. И, наконец, универсальная аппаратная платформа имеет большую потребляемую мощность, что негативно сказывается на её времени работы от источника бесперебойного питания в случае пропадания электроэнергии.

Споры о том, какие решения, в конечном итоге, программные или аппаратные лучше ведутся давно, но я хотел бы заметить, что любые технические средства - это лишь инструмент в руках тех, кто их эксплуатирует. И в большинстве случаев, проблемы с безопасностью происходят по причине невнимательности или низкой квалификации ответственного за это персонала, а не выбора той или иной платформы. Опытный сетевой администратор может из программного экрана сделать решение не хуже, а то и лучше чем аппаратное. Вся проблема в том, что таких специалистов не так уж много. Некоторые из известных производителей аппаратных межсетевых экранов используют в своих устройствах программные решения других компаний. В данном случае производитель аппаратного решения как раз и решает те проблемы, которые присущи программным продуктам, т.е. он подбирает специализированную аппаратную платформу, устанавливает и предконфигурирует операционную систему, устанавливает и предконфигурирует ПО межсетевого экрана.

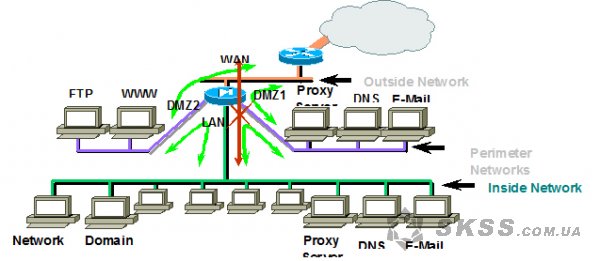

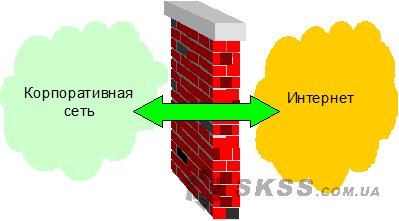

Где устанавливаются межсетевые экраны? Мы уже говорили, что данные устройства предназначены для защиты периметра сети и соответственно они должны устанавливаться на её границе таким образом, что бы весь трафик, циркулирующий между сетями, проходил через них. Существует довольно много различных топологий установки устройств. Рассмотрим основные из них. Самый простейший представлен на рисунке 6. В этом случае экран устанавливается между корпоративной и публичной сетями и контролирует проходящий через него трафик.

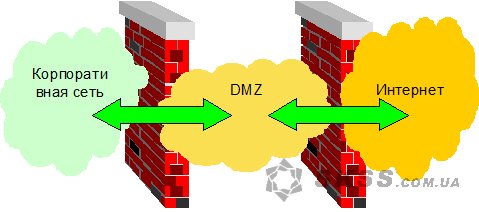

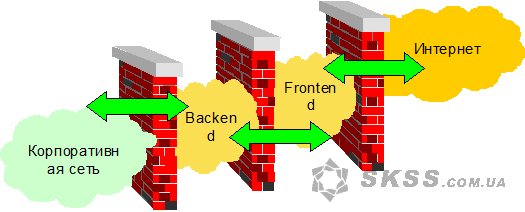

Ещё одним вариантом может являться установка двух межсетевых экранов и выделение между ними, так называемой демилитаризованной зоны (DMZ) (Рис. 7).

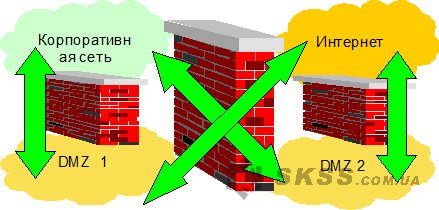

Демилитаризованных зон может быть несколько как, например, на рисунках 8 и 9.

Как правило, для организации демилитаризованных зон используют не несколько устройств, а реализуют их на одном устройстве, используя для каждой зоны различные физические или логические интерфейсы экрана. Лучше использовать именно физические интерфейсы, так как в этом случае трафик из разных зон не будет проходить по одним и тем же физическим линиям связи.

Зачем вводятся демилитаризованные зоны? DMZ –это зона с пониженным уровнем доверия. Т.е. кроме этих зон обязательно существуют ещё две зоны: зона внутренней локальной сети – это зона с самым высоким уровнем доверия и зона внешней публичной сети – зона с самым низким уровнем доверия.

Необходимость наличия и правила построения демилитаризованных зон лучше всего рассмотреть на примере организации служб реальной корпоративной сети (Рис. 10).

В данном случае для каждой из зон выделен отдельный физический интерфейс межсетевого экрана. Интерфейс WAN подключён к публичной сети (интернету). Интерфейс LAN подключён к локальной сети, в которой находятся все корпоративные службы: контроллер домена, корпоративный почтовый сервер, прокси сервер для обеспечения доступа пользователей в интернет, DNS сервер, обслуживающий локальную сеть, базы данных и др. На интерфейсе DMZ1 находится демилитаризованная зона, обеспечивающая доступ корпоративных (локальных) пользователей к сети интернет. На интерфейсе DMZ2 находится демилитаризованная зона, в которой размещены корпоративные ресурсы, к которым необходим доступ внешних пользователей, например Веб и FTP сервера, к которым может обратиться любой пользователь интернета.

На межсетевом экране при помощи пакетных фильтров мы создаём списки контроля доступа (ACLи), в которых указываем, кто и куда имеет право ходить. Первое, что мы делаем – это, запрещаем любой обмен трафиком между LAN и WAN интерфейсами. Если какому-то локальному пользователю необходим доступ в интернет, то он обращается к соответствующей службе в локальной сети, далее эта служба обращается к службе посреднику в зоне DMZ1, а далее посредник обращается к нужному ресурсу в интернете. Почему всё так сложно? Рассмотрим на примере почтовой службы. Корпоративный почтовый сервер довольно сложная система, на нём поддерживаются почтовые ящики пользователей, и производится их аутентификация, причем, как правило, аутентификация производится не локально на самом сервере, а при помощи какой-то централизованной базы, например, на котроллере домена Windows. Если такому почтовому серверу мы разрешим непосредственный доступ в интернет, то в случае его взлома нарушитель может получить доступ к информации, находящейся в почтовых ящиках пользователей, которая наверняка является конфиденциальной, а также может получить доступ к пользовательским аккаунтам, после чего он будет разгуливать по локальной сети как у себя дома. Даже если он не получит доступ к почтовым ящикам и аккаунтам, он может вывести со строя сервер, подъём которого может занять довольно длительное время. Если же мы установим в DMZ1 SMTP Relay и разрешим почтовому серверу общаться только с ним, то мы значительно усложним взломщику задачу. Т.е. ему необходимо будет сначала взломать Relay, а с него уже производить взлом почтового сервера в локальной сети, что гораздо сложнее. Вывод со строя релея тоже ничем особым нам не грозит, так как его подъём даже с подъёмом операционной системы займёт не более пары часов. Тоже самое касается и прокси служб для доступа пользователей к HTTP, FTP и другим ресурсам. DNS сервера, находящиеся в локальной сети и в DMZ1, вообще, не общаются друг с другом. Атаки на DNS сервера чреваты довольно серьёзными последствиями, так вывод со строя локального DNS сервера может парализовать работу практически всех локальных служб, т.е. приведёт к остановке всей информационной системы предприятия. Поэтому DNS сервер, находящийся в локальной сети выполняет разрешение имён только для локальных служб, а запросы к внешнему DNS серверу, находящемуся в DMZ1 выполняют прокси службы, находящиеся в этой же зоне и внешние пользователи. Как правило, DNS зоны внешнего DNS сервера дублируются ещё и на серверах провайдера.

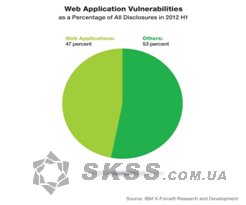

Если зона DMZ1 предназначена для доступа локальных пользователей к чужим ресурсам, то зона DMZ2, наоборот, для доступа чужих пользователей к нашим ресурсам. Такими ресурсами чаще всего являются Веб и FTP сервера. На сегодняшний день реализация веб служб, а особенно дополнительных плугинов к ним оставляет желать лучшего. Данные службы обладают наибольшим количеством уязвимостей, а если в них используются ещё и какие-то скриптовые интерпретаторы, то лучшей точки входа в корпоративную сеть для взломщика и не найти (Рис. 11). Поэтому такие службы категорически не рекомендуется устанавливать в локальной сети и лучше всего вынести их в совершенно отдельную демилитаризованную зону.

Демилитаризованных зон может быть гораздо больше двух. Это зависит от структуры каждой конкретной организации. Например, очень часто выделяются отдельные зоны для работы со своими партнёрами. Т.е. у организации могут быть какие-то ресурсы (базы данных и др.) к которым необходим доступ партнёрам по бизнесу. Разместить такую базу в локальной сети опасно, всё таки партнёр – это не собственная структура и доверия к нему гораздо меньше, но и размещать её в зонах, к которым есть доступ из интернета тоже опасно, поэтому их размещают в отдельных зонах.

При правильной реализации межсетевой экран может обеспечить довольно высокий уровень безопасности, но следует помнить, что так как межсетевой экран устанавливается на периметре сети, то он не защищает и от атак, реализованных из локальной сети, в случае если злоумышленник уже каким-то образом проник в неё.

Для обеспечения безопасных соединений через каналы передачи данных, чаще всего, используют, или физические средства обеспечения безопасности, или виртуальные частные сети (VPN – Virtual Private Networks). VPN представляет собой объединение отдельных машин или локальных сетей в единую виртуальную сеть, которая должна обеспечивать доступность целостность и конфиденциальность передаваемых данных. Она обладает свойствами выделенной частной сети и позволяет передавать данные через промежуточную сеть, например, интернет. VPN является наиболее экономичным способом объединения локальных сетей и подключения удалённых пользователей к корпоративной сети. В случае если данные передаются через интернет, где нет возможности их контролировать на узлах и каналах, принадлежащих разным провайдерам, VPN является единственным способом, позволяющим обеспечить их безопасность.

При построении VPN используются две процедуры: туннелирование и шифрование. В процессе туннелирования создаётся логическое соединение между двумя конечными точками (они так и называются – точки терминации туннеля) и исходные пользовательские пакеты помещаются внутрь вновь сформированных пакетов, к которым добавляются специальные служебные поля соответствующего протокола туннелирования. Процедура туннелирования может обеспечивать целостность данных за счёт наличия механизмов аутентификации и добавления к пакетам криптографических хеш сумм, подтверждающих их целостность (не все VPN протоколы это поддерживают). Но сама по себе процедура туннелирования не обеспечивает конфиденциальность данных. Для этого используется шифрование. Как правило, для непосредственного шифрования данных используются блочные симметричные алгоритмы шифрования, обладающие необходимой криптостойкостью и скоростью (наиболее криптостойким считается алгоритм AES (Advanced Encryption Standard) (Rijndael)). Так как данные алгоритмы имеют недостатки, связанные со сложностью обмена и управления ключами, то для решения этих задач используются, или ассиметричные алгоритмы шифрования, или способы обмена ключами, использующие аналогичные механизмы, например, алгоритм обмена ключами Diffie-Hellman.

Существует довольно много протоколов построения VPN. В зависимости от уровня модели OSI, на котором они работают их можно разделить на протоколы: канального (PPTP, L2TP, PPPoE), сетевого (IPSec) и прикладного (SSL, SSH) уровней. В большинстве случаев инкапсулируемый протокол относится к тому же или более высокому уровню, чем используемый в качестве туннеля, например, протокол PPTP без проблем позволяет инкапсулировать практически любой протокол сетевого уровня (IP, IPX), при этом внутрь IPSec можно завернуть только IP и т.д. Но, существуют реализации конкретных VPN клиентов под конкретные операционные системы, которые могут нарушать это правило и передавать через протоколы туннелирования высоких уровней инкапсулируемые протоколы более низких уровней, например, они могут передать через SSH соединение IP трафик. Также VPN протоколы можно разделить на клиент-серверные и равнозначные. Клиент-серверные подразумевают наличие выделенного сервера, который принимает соединения и клиентов, которые устанавливают соединения. Недостатком такой реализации является то, что соединение устанавливается всегда со стороны клиента в сторону сервера, т.е. если мы, например, в головном офисе установим сервер, а в региональном клиент, то пока клиент не поднимет соединение в сторону сервера, мы не сможем попасть по туннелю из локальной сети головного офиса в локальную сеть филиала. В равнозначных протоколах нет выделенного клиента и сервера, любая сторона может инициализировать поднятие туннеля. На сегодняшний день наиболее популярным является протокол IPSec. Он поддерживает надёжные механизмы обеспечения безопасности и может работать, как в равнозначном режиме, так и в клиент-серверном. Все устройства D-Link NetDefend позволяют организовывать безопасные соединения через публичные сети (интернет) и поддерживают различные технологии построения VPN. Экраны имеют встроенных клиентов PPTP, L2TP и PPoE, а также PPTP, L2TP и SSL сервера. Они поддерживают различные механизмы аутентификации и шифрования. Также, поддерживается чистое GRE туннелирование. Естественно, такие устройства поддерживают протокол IPSec, включая такие опции как: восстановление туннеля в случае сбоя (Dead Peer Detection – DPD), расширенную аутентификацию (Extended Authentication – xAuth) и возможность работать через NAT (NAT Traversal – NAT-T). При использовании IPSec поддерживаются механизмы шифрования: AES, 3DES, DES, Twofish, Blowfish, CAST-128 и хеширование по MD5 или SHA-1. Управление ключами может производиться, или на основании предопределённого ключа (Pre-shared key), или на основании сертификатов X.509v3. База данных пользователей может находиться, или локально на межсетевом экране, или получаться по RADIUS и LDAP протоколам.

Продолжение тут.